Zu den Kernfunktionen gehören:

- Infrastrukturüberwachung,

- Log-Management,

- Application Performance Monitoring (APM),

- Real User Monitoring (RUM),

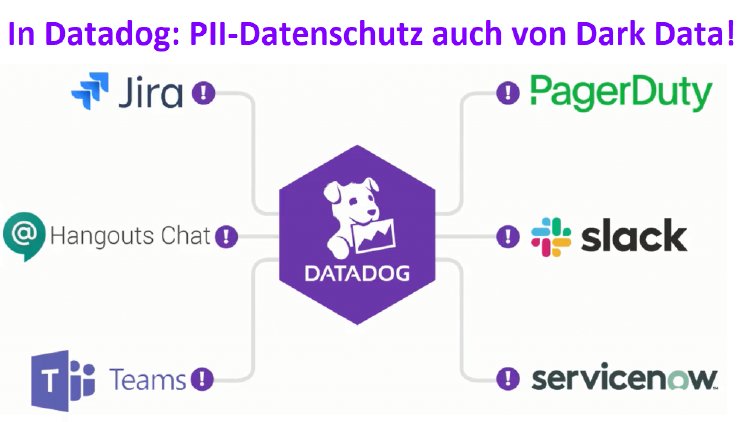

- Incident Management,

- und leistungsstarke Sicherheitsfeatures.

Diese Artikel beleuchten:

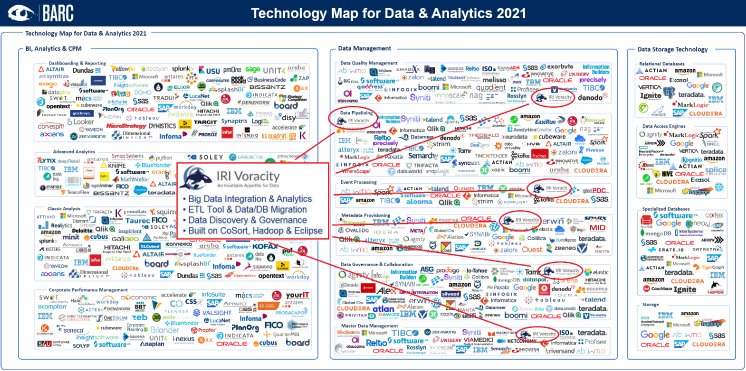

- Wie Voracity Daten für die Nutzung in Datadog vorbereitet.

- Wie diese aufbereiteten Daten für Visualisierungen und Sicherheitsoptimierungen in Datadog eingesetzt werden.

- Wie die speziell entwickelten Verbindungsoptionen von Voracity die Effizienz und Sicherheit der Datenverarbeitung steigern.

Effiziente Datenverarbeitung: Unsere bewährte Software für Datenmanagement und Datenschutz vereint modernste Technologien mit über 40 Jahren Erfahrung in der zuverlässigen Verarbeitung von Produktionsdaten – plattformunabhängig und branchenübergreifend.

Seit 1978 im B2B-Sektor: Namhafte Unternehmen, führende Dienstleister, Banken, Versicherungen sowie Landes- und Bundesbehörden setzen seit Jahrzehnten auf unsere Software und Expertise. Weltweite Referenzen sind hier zusammengefasst – deutsche Referenzen sind hier gelistet.

Maximale Kompatibilität: Unsere Software läuft effizient auf allen wichtigen Betriebssystemen – auf Mainframe-Systemen (Fujitsu BS2000/OSD, IBM z/OS, z/VSE und z/Linux) und Open Systems wie Linux, UNIX-Derivaten und Windows.