Der Bericht mit dem Namen "The Hacker Intelligence Summary Report - The Anatomy of an Anonymous Attack" beinhaltet eine umfassende Analyse des Angriffs einschließlich einer detaillierten und lückenlosen chronologischen Auflistung aller Aktivitäten. Darüber hinaus enthält er eine Untersuchung der eingesetzten Angriffsmethoden sowie neue Einblicke in die Nutzung sozialer Netzwerke zur Rekrutierung von Freiwilligen und zur Koordinierung des Angriffs.

"Unsere Untersuchung zeigt, dass Anonymous bei der Durchführung seiner Angriffe im Großen und Ganzen die Vorgehensweise profitorientierter Hacker imitiert und dabei die Vorteile weithin bekannter Methoden wie SQL-Injection oder DDoS ausnutzt. Wir haben zudem herausgefunden, dass Anonymous zwar einige eigene Angriffsprogramme entwickelt hat, aber zur Durchführung seiner komplexen Angriffe größtenteils gängige und preiswerte Tools nutzt", erläutert Amichai Shulman, Mitgründer und CTO von Imperva. "Unsere Studie zeigt darüber hinaus, dass Anonymous zuerst versucht, Daten zu entwenden. Sollte das scheitern, erfolgt im Anschluss eine DDoS-Attacke."

Die wichtigsten Ergebnisse zusammengefasst:

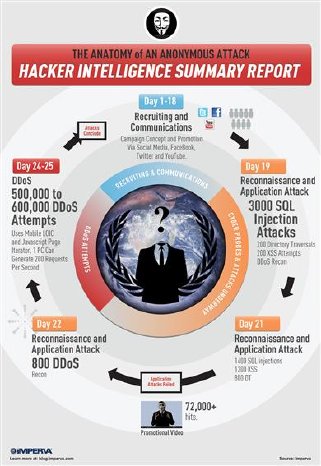

- Der Angriff war in drei klar unterscheidbare Phasen aufgeteilt: Anwerbung und Kommunikation, Aufklärung und Angriff auf Anwendungsebene und abschließend ein DDoS- (Distributed Denial of Service-) Angriff.

- Während der Anwerbungs- und Kommunikationsphase haben soziale Netzwerke wie Twitter, Facebook und YouTube die Hauptrolle sowohl bei der Auswahl und Rechtfertigung des Angriffsziels als auch bei der Rekrutierung von freiwilligen Helfern gespielt.

- Versierte Hacker machten nur einen kleinen Teil der freiwilligen Helfer aus und werden vor allen Dingen während der Aufklärungs- und Angriffsphase eingesetzt. Ihre Aufgabe war es, Sicherheitslücken auszuspähen und Angriffsversuche zu wagen, etwa um mit Hilfe der SQL-Injection Daten zu stehlen.

- Freiwillige Amateure kamen nur in der dritten Phase zum Einsatz, um den DDoS-Angriff durchzuführen, nachdem der Versuch eines Datendiebstahls während der zweiten Phase gescheitert war.

- Anonymous hat einige eigene Angriffsprogramme entwickelt, insbesondere die "Low Orbit Ion Cannon (LOIC)" und einige Tools, um Mobilgeräte zur Durchführung einer DDoS-Attacke einsetzen zu können. Darüber hinaus verlässt sich die Gruppe aber auf weithin verbreitete Tools, um während der zweiten Phase Sicherheitslücken in Web-Applikationen zu entdecken und auszubeuten.

- Im Gegensatz zu kriminellen Hackern verzichtet Anonymous fast vollständig auf den Einsatz herkömmlicher Angriffstechniken wie Botnets, Schadsoftware, Phishing oder Spear Phishing.

"Impervas Application Defense Center (APC) konnte den erfolgten Anonymous-Angriff vom Anfang bis zum Ende und protokollieren und uns auf dem Laufenden halten", fährt Shulman fort. "Die Analyse lieferte wertvolle Informationen über Anonymous' Vorgehensweise bei der Rekrutierung von Freiwilligen und der Durchführung des Angriffs. Wir glauben, dass diese Informationen Unternehmen und anderen Institutionen dabei helfen, sich besser gegen potenzielle Angriffe zu wappnen und diese gegebenenfalls abzuwehren. Andererseits liefert die Studie Sicherheitsfachleuten weltweit einen tieferen Einblick darin, wie eine Hacker-Gruppe operiert."