Und das funktioniert so:

Kriminelle loggen sich mit Hilfe gestohlener Passwörter in einen fremden E-Mail-Account ein, vorzugsweise in den einer Führungsperson, und versenden eine Mail mit einer Handlungs- zumeist aber gleich mit einer Zahlungsaufforderung. Diese sieht dann aus, als ob sie direkt vom Chef käme. Die betrügerische E-Mail wird keine Aufforderung zum Überweisen von Beträgen um die 300 Euro sein, wie sie typischerweise bei Ransomware-Angriffen in Bitcoins zu zahlen sind. Vielmehr handelt es sich eher um sehr offiziell klingende Anweisungen „von oben“, in denen ein hoher Geldtransfer gefordert wird. Der Betrag kann eine Höhe 100.000 Euro oder mehr haben und die E-Mail wird behaupten, dass die Geldmittel Teil einer zeit- und geschäftskritischen Transaktion sind, etwa einer großen Bestellung oder Akquisition, um die Dringlichkeit zu rechtfertigen.

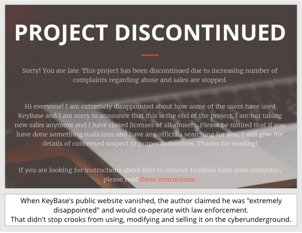

Mit Keyloggern kann also viel Geld verdient werden. Eines der beliebtesten Programme ist KeyBase. Ursprünglich als eine legitime Anwendung verkauft, wurde sie nun vom Hersteller aufgegeben, der aus seiner Enttäuschung und seiner Abneigung gegen die kriminellen Machenschaften kein Hehl macht.

Guten Tag in die Redaktion

Auf seiner Seite schreibt er, er hätte das „Projekt aufgrund der steigenden Beschwerden über Missbrauch beendet“. Er bedauert, dass einige Anwender KeyBase zu kriminellen Zwecken verwendet haben und kündigt an, mit den Strafverfolgungsbehörden zusammenzuarbeiten, falls diese an ihn herantreten. Den Opfern von KeyBase stellt er ein Dokument zur Verfügung, in dem die Entfernung des Programms von infizierten Rechnern beschrieben wird. KeyBase lebt dennoch weiter – und spielt eine zentrale Rolle in einer neuen Entwicklung im Darknet, die die Spezialisten von SophosLabs seit einiger Zeit verfolgen.

Ganovenehre? Fehlanzeige.

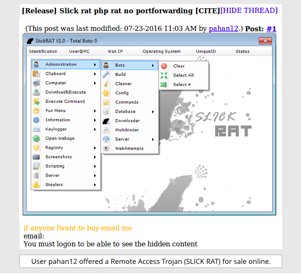

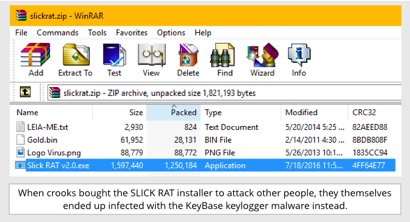

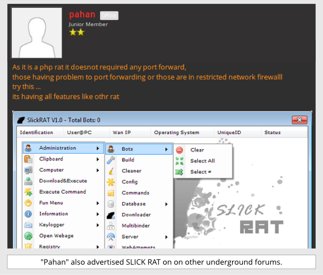

Vor einiger Zeit bot ein Benutzer mit dem Namen pahan12 auf der bei Kriminellen beliebten Untergrund-Website leakforums ein PHP Remote Access Trojaner an: SLICK RAT.

Kriminelle, die dieses Programm erworben hatten, bekamen allerdings noch ein kostenloses Feature dazu: Sie wurden selbst mit KeyBase infiziert und die von ihnen gestohlenen Passwörter wurden ihnen entwendet und auf eine Datenwebseite geleitet. In der URL findet sich der Name des Verkäufers wieder, als pahan123.

Sein Motiv?

Bei Sophos vermutet man, dass Pahan eigentlich auf der Suche nach Anmeldungen für leakforums und andere Hacker-Sites war, um seinen Rang im Darknet auszubauen. Dabei versuchte er auch, die User anderer krimineller Foren zu kompromittieren. Ein weiteres Angebot desselben Trojaners findet sich in offensivecommunity.

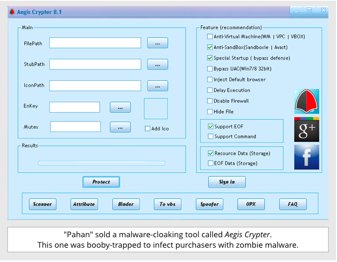

Mit dem Verkauf von infizierten Cybercrime-Tools kann Pahan schon auf eine kleine Erfolgsgeschichte zurückblicken. Bereits November 2015 bot er ein Malware-Scrambling-Tool mit dem Namen Aegis Crypter an. Cryptoren nehmen ein vorhandenes Malware-Programm als Input und modifizieren, mixen, komprimiert und verschleierten die Programmdatei, damit das Ausgangsprodukt keine Aufmerksamkeit bei den Security-Tools erregt und unbemerkt ins Netzwerk schlüpfen kann.

Pahans Version von Aegis enthält aber eine geheime Zutat: einen Zombie Trojaner namens Troj/RxBot. Dieser verbindet die Computer mit einem IRC-Server von dem aus dann Remote-Kommandos an ein Netzwerk von Zombie-Rechnern gesendet werden können. Die von Pahan verwendeten IRC-Kanäle heißen pahan12 und pahan123.

So finden sich also nicht nur unwissende Endverbraucher in Zombie Netzwerken – es ist wohl auch der eine oder andere Cybergangster darunter.

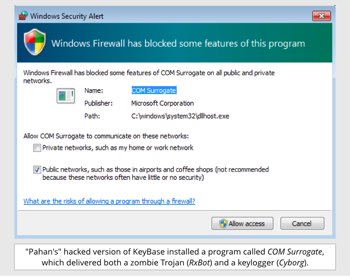

Nur einige Monate später, im März 2016, bot ein Benutzer namens pahann eine Version eines KeyBase Toolkits an. Dies wird verwendet, um Keylogger-Dateien zu generieren.

Dieses Toolkit zur Herstellung von KeyBase-Malware war ebenfalls mit einer Art Dreiecks-Malware infiziert:

In der COM Surrogate Warnung im Pop-up sieht man eine Warnung zu dem gleichen Trojaner (Troj/RxBot) wie auch bei Aegis Crypter, plus einem Keylogger (Cyborg).

Nun wurde es kompliziert für Pahan, der Versionen von SLICK RAT verkaufte, die mit KeyBase infiziert waren, von Aegis Crypter infiziert mit Troj/RxBot und von KeyBase, infiziert mit COM Surrogate, die wiederum Troj/RxBot und Cyborg beinhalteten.

Und was passierte dann?

Nun, es lief wohl nicht so gut für Pahan, aka Pahan12, Pahan123, Pahann und so weiter.

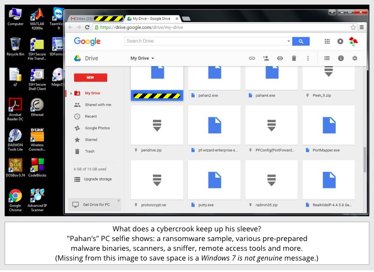

Im August tauchte folgender Screenshot auf:

Für die Kollegen von SophosLabs liegt es nahe, als hätte Pahan12/123/n sich nun final selbst mit einem oder mehreren der Malware-Samples infiziert, mit denen er so virtuos herumjongliert. Es scheint, als wäre dieser Screenshot von seinem eigenen Computer aufgenommen worden.

Falls man sich jetzt fragt, welche Asse ein Cyberkrimineller wohl noch so im Ärmel hat, dann ist das für Experten zumindest teilweise erkennbar: Man findet beispielsweise Ransomware-Samples, verschiedene Malware Binaries, Scanner, einen Sniffer, Remote Access Tools und mehr.

Vielleicht mixt er seine eigenen Dateien demnächst mit Ransomware, die wir in seinem Google Drive sehen? Eine Fortsetzung wird es sicher geben. Wir halten Sie auf dem Laufenden.