von Yakup Saygin, sayTEC

Die neue Technologie für Remote-Anbindungen namens VPSC (Virtual Protected Secure Communication) des Münchner Unternehmens sayTEC schafft in der Kombination von Server und Client-Komponente eine neue Sicherheitslösung für die Kommunikation zwischen Endgerät und Unternehmensnetzwerk. Sensible Daten können so auch im Home-Office oder bei externen Mitarbeitern effektiv gegen Cyberangriffe geschützt werden. Wir haben mit Yakup Saygin (sayTEC) gesprochen und ihn gebeten, für IT Finanzmagazin den Stand der Technik zusammenzufassen.

Die Client-Server-Kommunikation wird durch drei Sicherheitsblocks geschützt. Das Konzept trägt den Namen sayTRUST und umfasst eine 8-stufige ineinander verzahnte Sicherheitsarchitektur, welche den Netzwerkfernzugriff absichert. Die verschiedenen Barrieren bauen aufeinander auf und geben den Remote-Access nur dann frei, wenn sie alle durchlaufen wurden.

Sicherheitsblock 1: Persönliche Verifikation durch Biometrie und externen Mikroprozessor

In der regelmäßig besonders gefährdeten Umgebung des Remotegeräts setzt bereits vor der Aktivierung des Clients die erste Sicherheitsstufe an. Der Anwender nutzt zunächst ein externes Access-Device, etwa in Form eines biometrischen USB.

Yakup Saygin ist Vorstand für Forschung und Entwicklung bei sayTEC (Website). Saygin ist seit 20 Jahren in der IT tätig und seit 16 Jahren bei sayTEC. Der Diplom-Physiker hat an der Ludwig-Maximilians Universität München studiert.

“Gespeichert ist der Fingerabdruck des zugelassenen Nutzers dabei nicht zentral auf dem Server, sondern nur in dem jeweiligen Einzelgerät.“

Erst nach der Fingererkennung wird die USB-Einheit im Betriebssystem einsehbar sowie der AES-verschlüsselte Flash-Speicher freigegeben. Der User identifiziert sich in insgesamt vier Stufen mittels Biometrie, PIN, 256-Bit Laufwerksverschlüsselung und 2048-Bit Anwenderzertifikat. Letzteres, erstellt durch eine eigene Certificate Authority (CA) des Servers, sorgt dafür, dass gleich zu Anfang nur die erlaubten Anwendungen getunnelt werden. Die Authentifizierung erfolgt unabhängig von der PC-Plattform. Dies erlaubt der vom Computerspeicher selbstständig und damit spurenlos arbeitende USB-Mikrochip.

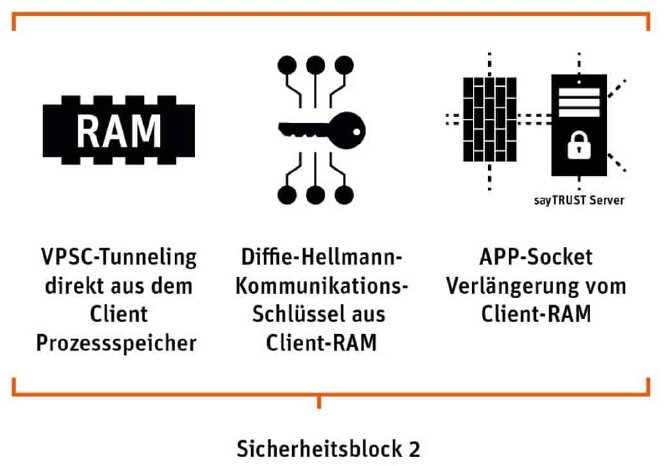

Sicherheitsblock 2: Defense in Depth

Doch bevor es zum Tunneling kommt, greift im zweiten Sicherheitsblock ein weiterer Schutzmechanismus. Vor der Kommunikation handeln Client und Server einen individuellen bisher unbekannten Diffie-Hellmann-Verbindungsschlüssel aus. Generiert aus dem Client-RAM wird dieser für die APP-Socket Verlängerung des Prozessspeichers eingesetzt. Folglich steuert der Prozessspeicher des Client-Rechners den Kommunikationsvorgang. Im Gegensatz zu bisherigen VPN-Technologien wird der Client-PC damit nicht Teil des geschützten Netzwerks. Das Endgerät erhält keine IP-Adresse von dem ihm zudem unbekannten Remote-Netzwerk. Die Konsequenz: Informationen aus diesem sind sowohl auf der Verbindungsroute als auch auf dem Client-Server unsichtbar und verbleiben auch nach Verbindungsende nicht zurück. Die Angriffsfläche für Cyber-Attacken von außen wird so deutlich minimiert, die vielfach von Hackern angewandte „Man-in-the-Middle-Methode“ sogar gänzlich unmöglich.

Sicherheitsblock 3: Serverbasierte Zugangskontrolle

Der dritte Sicherheitsblock schiebt sich unmittelbar vor den sensiblen Netzwerkbereich. Die CA signiert und überprüft das ausgehandelte Anwenderzertifikat des VPSC-Clients. Dann wird der Netzwerkzugang freigegeben und es können im Rahmen der Nutzerberechtigungen Daten und Anwendungen verwendet werden. Die Zugangsserver sind in verschiedenen Varianten erhältlich, die sich etwa nach Anzahl der VPST-Verbindungen von 25 bis unbegrenzt unterscheiden. Bei einigen Modellen sind auch eine Hochverfügbarkeitsoption und verschiedene Mobile-Device-Varianten vorhanden. Je nach Auswahl sind diese auch für spätere Upgrades kompatibel. Durch die flexible Komponentenwahl können die informationstechnologischen Anforderungen des jeweiligen Unternehmens besondere Berücksichtigung finden.

Zügige Implementierung, flexible Oberflächengestaltung

Die erhöhte Sicherheitsinfrastruktur verlangt weder die Installation einer Software noch einer virtuellen Netzwerkkarte auf dem Client-PC. Die USB-Komponente ermöglicht den flexiblen Einsatz verschiedener Endgeräte über Plug and Play. Unabhängig von Einsatzort und Zugriffsgerät bleibt die Bedienung über das einheitliche User Menu und einen Passwortmanager für Single Sign On (SSO) für den Anwender übersichtlich. Die Integration des VSPC ist damit sowohl technisch im Netzwerksystem als auch personell bei den Mitarbeitern zeitnah und mit relativ geringem Ressourceneinsatz möglich.

Digitale Arbeitsprozesse optimieren

Um den Workflow weiter zu verbessern, bringt das sayTrust Anwendermenü weitere Erweiterungen mit. Beim File Transfer und der Synchronisation startet das Programm Kopieraufträge reentrant. Kommt es zu einem Verbindungsabbruch, kann der Kopiervorgang an der letzten Stelle wieder aufgenommen werden.

“Vor allem von Vorteil, wenn große Dateien und Verzeichnisse bearbeitet und übertragen werden sollen.“

Außerdem können über ein Encryption Tool verschlüsselte Container eingebunden werden. Ein Frontend für virtuelle oder veröffentlichte Anwendungen und eine Integration für VoIP-Telefonie komplettieren die Arbeitsumgebung, die zentral durch den Administrator oder individuell durch den Anwender ausgestaltet werden kann. Berechtigungen können je nach Aufgabenbereich des einzelnen Mitarbeiters bestimmt werden und fügen sich so in die Personalstruktur von Home-Office, Außendienst bis hin zu verschiedenen Entwickler- und Arbeitsgruppen leicht ein.

IT-Sicherheit fit machen für zukünftige Herausforderungen

Wie in vielen Bereichen ist Prävention der beste Schutz. Einmal im Fokus eines Cyber-Angriffs, kann die dadurch bedingte Betriebsunterbrechung mehrere hunderttausend Euro täglich kosten. Auch nach einer Komplikation kann ein großer Teil der betroffenen Datenbestände häufig nicht wiederhergestellt werden.

“Und auch die Politik formuliert, wie etwa mit der DGSVO, stets neue und strengere Datenschutzanforderungen gegenüber Unternehmen.“

Eine wasserfeste IT-Sicherheitsstrategie ist damit über kurz oder lang unverzichtbar. Mit VPSC steht eine nachhaltige IT-Sicherheitslösung für Home-Office und externe Mitarbeit zur Verfügung, bei der sensible Daten stark geschützt und dabei schnell und intuitiv zugänglich sind.