Wie alles begann ...: Eine Zeitreise

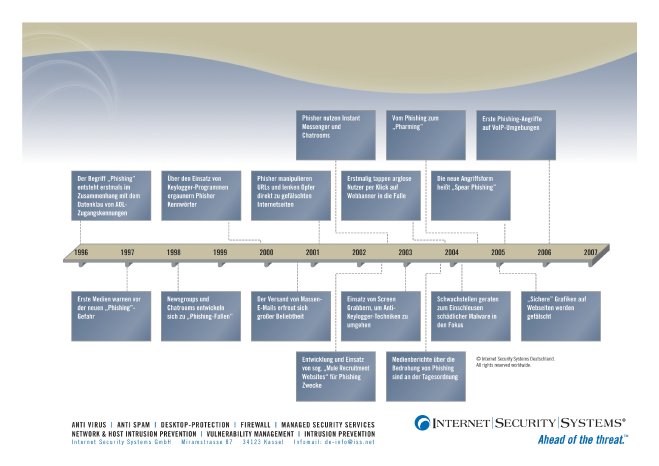

Der Begriff „Phishing“ wird erstmals geprägt, als Hacker 1996 die Zugangsdaten von America Online (AOL) - Teilnehmern stehlen. Ein Jahr später greift ein Computermagazin den Terminus auf und sorgt dafür, dass dieser sich als gängige Bezeichnung für diese Angriffsform durchsetzt. In den folgenden Jahren versuchen Phisher vorwiegend vertrauliche Daten über spezielle Newsgroups oder Internet-Diskussionsforen zu ergaunern. Eine beliebte Methode stellen kurz darauf Keylogger-Programme dar, die in Form von Trojaner Verbreitung finden. Diese ermöglichen Hackern, Tastatureingaben ahnungsloser Nutzer mitzuprotokollieren und damit Kenntnis über Kennwörter und PINs zu erlangen. Erst im neuen Jahrtausend beginnen Phisher mit dem Massenmail- oder URL-Versand, um Anwender auf imitierte Bankseiten zu lenken und dort ihre vertraulichen Daten „abzufischen“.

Doch damit nicht genug. Die Täter verfeinern ihre Methoden permanent und setzen auf immer ausgeklügeltere Techniken, um an vertrauliche Daten zu gelangen und diese für den eigenen finanzielle Profit zu nutzen. So entwickelt sich bis zum Jahr 2005 das „Pharming“. Bei dieser auch unter der Bezeichnung „Domain-Spoofing“ bekannten weiterentwickelten Phishing-Variante kapert der Internetpirat eine Domain und verändert über vorhandene Sicherheitslöcher in Browsern die Originaladresse. Auch im Falle der manuellen Eingabe der richtigen Internetadresse landet der Anwender somit auf der gefälschten Internetseite.

Im vergangenen Jahr tauchte mit dem „Spear Phishing“ eine weitere Betrugsvariante auf. Hierbei versenden die Täter gefälschte E-Mails gezielt an eine bestimmte Empfängergruppe - beispielsweise an sämtlich Beschäftigte eines Unternehmens - und fragen unter einem Vorwand Benutzernamen oder Kennwörter an. Erschreckend ist, dass sie dabei einen dem Opfer bekannten Absendernamen verwenden und so Vertrautheit vorgaukeln. Gehen die Angestellten ins Netz, indem sie beispielsweise auf die Nachricht antworten, beigefügte Anhänge öffnen oder auf einen angegebenen Link klicken, ist der Schaden für das Unternehmen groß.

Auch vor Angriffen auf Voice-over-IP-Umgebungen schrecken Phisher inzwischen nicht mehr zurück. Denn Infrastrukturen, die das kostengünstige Telefonieren über IP ermöglichen, sind grundsätzlich den gleichen Risiken ausgesetzt wie Datennetze. Die Umwandlung von Sprachsignalen in über das Internet übermittelbare Datenpakete leistet dem Spoofing - der Fälschung oder Vortäuschung von Identitäten - Vorschub. Somit entsteht eine neue Spielwiese für die Datenfischer, dies belegen die ersten Anfang des Jahres erfolgten Angriffe.

Was bringt die Zukunft?

Laut ISS liegt die Erfolgsquote bei Phishing-Angriffen in Spitzenzeiten bei 5 Prozent. Somit trifft jede zwanzigste Phishing-Mail ins Schwarze. Zudem werden die Techniken, um Anwender auszutricksen, immer raffinierter. Obwohl Massen-E-Mails auch künftig an der Tagesordnung sein werden, laufen nach Aussage des Sicherheitsspezialisten vor allem gezielte Angriffe auf Unternehmen diesen künftig den Rang ab. Dabei birgt vor allem die zunehmende Migration auf VoIP-Infrastrukturen besonderes Gefahrenpotenzial. „Bei der Vermittlung von Sprachsignalen über IP-Netze kommen spezifische und oftmals noch proprietäre Protokolle zum Einsatz, die spezielle Schwachstellen aufweisen. Hinzu kommt, dass jede auf dem Internet-Prototokoll basierende Angriffsform auch sofort über VoIP übertragbar sein wird. Dem lässt sich nur mit Produkten begegnen, die mögliche Sicherheitslücken kennen und die Analyse gängiger VoIP-Protokolle unterstützen. Leider sind diese noch Mangelware, so dass die verhältnismäßig junge Kommunikationstechnologie vermutlich schneller als uns lieb ist in den Fokus von Internetkriminellen gerät“, so Georg Isenbürger, der als Director Sales das Deutschlandgeschäft von ISS verantwortet. „Bedenklich ist zudem die Zunahmen gezielter Spear Phishing-Angriffe. Unternehmen sind sich den Gefahren dieser neuen Technik noch nicht in vollem Ausmaß bewusst, häufig ist ihnen nicht einmal der Begriff geläufig. Hier besteht aus unserer Sicht Aufklärungsbedarf.“

Vorsicht ist die Mutter der Porzellankiste

Um die Gefahr zu umgehen, einem Phishing-Angriff anheim zu fallen, empfiehlt Internet Security Systems, E-Mails mit unbekanntem Absender in gar keinem Fall zu öffnen. Zudem rät der Hersteller niemals auf Grund einer E-Mail-Anfrage persönliche Daten preis zu geben. Unternehmen sollten auf einen umfassenden Schutz der Systeme wert legen. Besonders vor dem Hintergrund der erwarteten steigenden Angriffe auf VoIP-Infrastrukturen gilt es, Schwachstellen, die als mögliche Einfallstore dienen können, zu ermitteln und umgehend zu schützen. Entgegen klassischer Sicherheitskonzepte, die Systeme in erster Linie vor bekannten Angriffsformen schützt, bietet ISS mit seinen Produkten und Services einen umfassenden Schutz von Schwachstellen, um Angriffsformen jeglicher Art Herr zu werden.

Ca. 6.190 Zeichen bei durchschnittlich 65 Anschlägen pro Zeile (inklusive Leerzeichen)