Trotz dieser erfreulichen Entwicklung ist mit einer Entspannung an der Malware-Front nicht zu rechnen. Nach Einschätzung von Ralf Benzmüller, Leiter der G Data Security Labs, handelt es sich aktuell um ein vorübergehendes Tief.

„Wir beobachten dieses Phänomen in jedem Jahr aufs Neue. Zu Beginn der Urlaubszeit sinkt die Zahl neuer Computerschädlinge. Ein Grund hierfür liegt in der weltweit beginnenden Reisezeit sein, denn dann nimmt erfahrungsgemäß auch die Anzahl aktiver Internet-Nutzer ab. Ein Einbruch um mehr als 30 Prozent ist damit aber nicht zu erklären“, so Ralf Benzmüller.

Nach Einschätzung des Experten scheint vielmehr die weltweite Wirtschaftskrise die eCrime-Industrie geschwächt zu haben. „Die Schattenwirtschaft agiert nach streng ökonomischen Gesichtspunkten: Angebot und Nachfrage bestimmen das Geschäft. Die weltweite Wirtschaftskrise macht vor der eCrime-Ökonomie nicht halt. Nach Dumping-Preisen für den Versand von Spam ist der Abschwung jetzt auch bei den Schadcode-Autoren angekommen. Die Auftragslage scheint in diesem Geschäftszweig momentan rückläufig zu sein. Für den laufenden Monat erwarten wir daher eine Stagnation bei Malware-Neuerscheinungen. Einzelne Peaks wird es aber sicherlich weiterhin geben. Globale Ereignisse und Katastrophen sind zu jeder Zeit beliebte Aufhänger für Online-Kriminelle.“

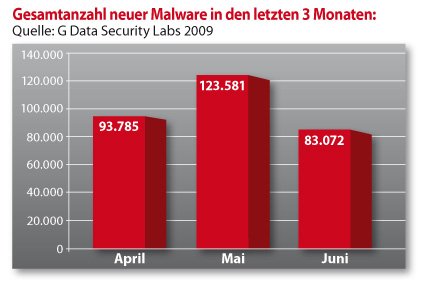

Gesamtzahl neuer Malware in den letzten drei Monaten:

- April: 93785

- Mai: 123581

- Juni: 83072

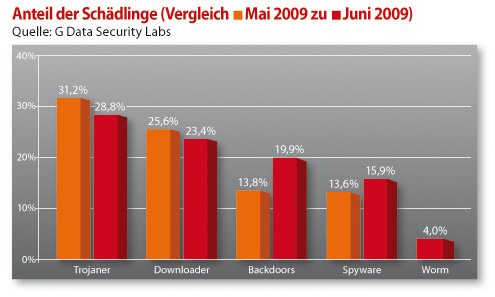

Top 5 Malware-Kategorien:

Weiter unangefochten auf Platz eins der Malware Top-5 bleiben mit einem Anteil von 28,8 Prozent Trojanische Pferde.

1. Trojaner: 28.8% (Vormonat 31.2%)

2. Downloader: 23.4% (Vormonat 25,6%)

3. Backdoor: 19.9% (Vormonat 13.8%)

4. Spyware: 15,9% (Vormonat 13.6%)

5. Worm: 4,0% (Neueinsteiger)

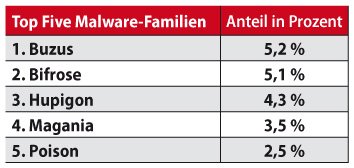

Top-5 der Virus-Familien:

Anhand von Ähnlichkeiten im Programmcode wird Malware von G Data in Familien eingeteilt. Die Zahlen zeigen die produktivsten Malwarefamilien.

1. Buzos: 5,2 %

2. Bifose: 5,1 %

3. Hupigon: 4,3 %

4. Magania: 3,5 %

5. Poison: 2,5%

Erläuterung der Top 5 Malware-Kategorien

1. Trojan Horse: 28.8% (Vormonat 31.2%)

Der Name Trojanisches Pferd ist angelehnt an das geschichtliche Vorbild und beschreibt ein Programm, das dem Anwender vorgibt, eine bestimmte und gewollte Funktion zu besitzen. Stattdessen oder zusätzlich dazu beinhalten Trojanische Pferde jedoch noch einen versteckten Programmteil, der unerwünschte und/oder schädliche Aktionen auf dem System ausführt ohne, dass der Benutzer dies bemerkt.

Trojanische Pferde haben keine eigene Verbreitungsroutine (im Gegensatz zu Viren oder Würmern). Sie werden per E-Mail verschickt oder lauern auf Webseiten oder in Tauschbörsen.

2. Downloader: 23.4% (Vormonat 25,6%)

Bei einem Downloader handelt es sich um Schadsoftware, die – wie der Name schon sagt – weitere Dateien aus dem Internet herunterlädt. Zuvor versuchen sie oft die Sicherheitseinstellungen des Systems zu reduzieren.

3. Backdoor: 19.9% (Vormonat 13.8%)

Backdoors öffnen eine Hintertür zum infizierten Rechner. So kann der Rechner von einem Angreifer ferngesteuert werden. Meist kann weitere Software installiert werden und der Rechner wird mit anderen Zombie-PCs in ein Botnetz integriert. Diese Zombies werden dann verwendet, um Spam zu verschicken, Daten zu stehlen, und verteilte Angriffe (distributed denial of service attacks) durchzuführen.

4. Spyware: 15.9% (Vormonat 13.6%)

Die Kategorie "Spyware" umfasst Schadsoftware, deren Zweck darin besteht, persönliche Informationen vom System des Opfers zu stehlen. Dies beinhaltet jegliche Art von persönlichen Daten, einschließlich Passwörtern, Bankdaten, oder sogar Logins zu Online-Spielen.

5. Worm: 4.0% (Neueinsteiger in den Top 5)

Ein Wurm hängt sich im Gegensatz zu einem Virus nicht an ausführbare Dateien an. Er verbreitet sich dadurch, dass er sich über Netzwerke oder Rechnerverbindungen auf andere Computer überträgt. Es existieren diverse Unterarten von Würmen, die sich durch ihren Verbreitungsweg unterscheiden, so z.B. Mail-, Netzwerk-, oder P2P-Würmer

Erläuterung der Top-5 der Virus-Familien:

1. Buzus 5.2%

Trojanische Pferde der Buzus-Familie durchsuchen infizierte Systeme ihrer Opfer nach persönlichen Daten (Kreditkarten, Online-Banking, E-Mail- und FTP-Zugänge), die an den Angreifer übertragen werden.

Darüber hinaus wird versucht, Sicherheitseinstellungen des Systems herabzusetzen und das System des Opfers dadurch zusätzlich verwundbar zu machen.

2. Bifrose 5.1%

Die Backdoor Bifrose ermöglicht Angreifern den Zugriff auf infizierte Rechner und verbindet sich mit einem IRC-Server. Von dort nimmt der Schädling Kommandos des Angreifers entgegen.

3. Hupigon 4.3%

Die Backdoor Hupigon ermöglicht dem Angreifer unter anderem das Mitschneiden von Tastatureingaben, Zugriff auf das Dateisystem und das Einschalten der Webcam.

4. Magania 3.5%

Trojanische Pferde der aus China stammenden Magania-Familie haben sich auf den Diebstahl von Gaming-Accountdaten der taiwanesischen Softwareschmiede Gamania spezialisiert. In der Regel werden Magania-Exemplare per Mail verteilt, in der sich ein mehrfach gepacktes, verschachteltes RAR-Archiv befindet. Beim Ausführen der Schadsoftware wird zur Ablenkung zunächst ein Bild angezeigt, während im Hintergrund weitere Dateien im System hinterlegt werden. Zudem klinkt sich Magania per DLL in den Internet Explorer ein und kann somit den Web-Verkehr mitlesen.

5. Poison 2.5%

Die Poison-Backdoor ermöglicht Angreifern den unauthorisierten Fernzugriff auf das System des Opfers, welches anschließend z.B. für verteilte Überlastattacken (DDoS) missbraucht werden kann.

G Data Analyse-Methodik

Die Zählung basiert auf Malware mit gleichen Code-Eigenschaften, so wie sie auch bei Signaturen erfolgt. G Data zählt und kategorisiert bei dieser Methodik nicht die einzelnen schädlichen Dateien, sondern zählt die Malware-Typen, durch die viele unterschiedliche Einzeldateien als gleiche Malware erkannt werden können.