Onlinekriminelle setzen seit längerem zur Verbreitung von Schadcode auf webbasierte An-griffe. Der Besuch einer manipulierten Internetseite mit einem ungeschützten Rechner reicht dabei bereits aus, um diesen umgehend mit Schadcode zu infizieren. Seit längerem beobachtet G Data diesen Trend und empfiehlt Anwendern neben der Installation einer leistungsstarken Internet-Sicherheitslösung, das Betriebssystem, den eingesetzten Browser und seine Komponenten immer auf dem aktuellsten Stand zu halten und alle Updates und Sicherheits-Patches umgehend zu installieren.

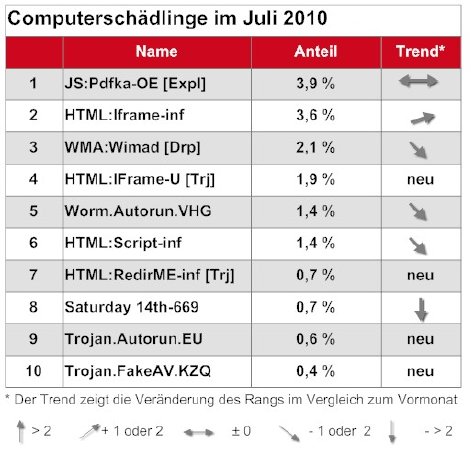

Top 10 der Computerschädlinge im Juli:

1. JS:Pdfka-OE [Expl]: 3,9 % [Trend gleichbleibend]

2. HTML:Iframe-inf: 3,6 % [Trend geht nach oben]

3. WMA:Wimad [Drp]: 2,1 % [Trend geht nach unten]

4. HTML:IFrame-U [Trj]: 1,9 % [neu]

5. Worm.Autorun.VHG: 1,4 % [Trend geht nach unten]

6. HTML:Script-inf: 1,4 % [Trend geht nach unten]

7. HTML:RedirME-inf [Trj]: 0,7 % [neu]

8. Saturday 14th-669: 0,7 % [Trend geht nach unten]

9. Trojan.Autorun.EU: 0,6 % [neu]

10. Trojan.FakeAV.KZQ: 0,4 % [neu]

Der Trend zeigt die Veränderung des Rangs im Vergleich zum Vormonat.

Methodik

Die Malware Information Initiative (MII) setzt auf die Kraft der Online-Community und jeder Kunde von G Data Sicherheitslösungen kann daran teilnehmen. Vorrausetzung hierfür: Er muss diese Funktion in seinem G Data Programm aktiviert haben. Wird ein Angriff eines Computerschädlings abgewehrt, so wird dieser Vorfall vollkommen anonym an die G Data SecurityLabs übermittelt. Die Informationen über die Schädlinge werden in den G Data SecurityLabs gesammelt und statistisch ausgewertet.

Schädlings-Informationen

JS:Pdfka-OE [Expl]

Ist ein Exploit, der versucht, aus Schwachstellen in JavaScript Engines von PDF Programmen Kapital zu schlagen. Der Benutzer muss ein PDF öffnen, um den Exploit zu starten. Ist die Attacke auf den Rechner des Opfers erfolgreich, wird weiterer Schadcode auf den PC nachge-laden.

HTML:Iframe-inf

HTML-Iframe-inf kennzeichnet schädliche Iframes in einer Webseite. Ein <iframe> ist ein HTML Element das externe Web-Inhalte in die eigentlich besuchte Webseite integriert. Welche schädlichen Inhalte genau integriert werden, liegt in der Hand der Angreifer. Sie können auf den von ihnen kontrollierten Webservern beliebigen Schadcode hinterlegen.

WMA:Wimad [Drp]

Dieser Trojaner gibt vor, eine normale .wma Audiodatei zu sein, welche aber nur nach Instal-lation eines speziellen Codecs/Decoders auf Windows-Systemen abgespielt werden kann. Wird die Datei vom Anwender ausgeführt, kann der Angreifer jeglichen Schadcode auf dem System installieren. Die infizierten Audiodateien verbreiten sich hauptsächlich über P2P Netzwerke.

HTML:IFrame-U [Trj]

Ein schädliches JavaScript, das einen unsichtbaren iframe in eine Webseite integriert. Der schädliche Skriptcode zielt darauf ab, den Rechner des Seitenbesuchers zu infizieren.

Worm.Autorun.VHG

Bei diesem Schädling handelt es sich um einen Wurm, der sich mit Hilfe der autorun.inf Funktion auf Windows Betriebssystemen verbreitet. Er benutzt Wechseldatenträger, wie z.B. USB-Sticks oder mobile Festplatten. Er ist ein Internet- und Netzwerkwurm und nutzt die Windows Schwachstelle CVE-2008-4250 aus.

HTML:Script-inf

Befindet sich auf einer Webseite ein schädliches Skript, so wird es als HTML:Script-inf erkannt und gemeldet. Eine Infektion kann das Resultat eines gehackten Servers sein. Verschlüsselter Code in einer Webseite kann diese Detektion ebenfalls auslösen, da die Verschlüsselung als verdächtig eingestuft wird.

HTML:RedirME-inf [Trj]

Webseiten, die einen Besucher unbemerkt zu möglicherweise unerwünschten und schädli-chen Webseiten weiter leiten, lösen den Alarm RedirME-inf aus. Durch die Weiterleitung ist es unter anderem möglich, Klicks zu generieren, Werbung anzuzeigen oder Drive-by-Downloads durchzuführen.

Saturday 14th-669

Bei diesem Schädling handelt es sich um einen speicherresidenten Virus. Saturday 14th-669 schreibt sich selbst ans Ende von .exe und .com Dateien. Der Virus löscht Dateien von der Festplatte C:, am 14. eines jeden Monats.

Trojan.Autorun.EU

Dieser Schädling tritt in Zusammenhang mit Würmern auf, die auf die Autorun-Funktionen von Laufwerken zurückgreifen. Dazu wird eine Datei namens autorun.inf erzeugt, die einen Verweis auf das Schadprogramm enthält. Bei aktivierter Autorun-Funktion in Windows wird die Datei beim Öffnen des Laufwerks automatisch aktiv Trojan.Autorun.EU wird so einerseits als Ersatz für einen Autostart-Eintrag in der Registry verwendet und sorgt dafür, dass der da-zugehörige Wurm ausgeführt wird. Einige Exemplare kopieren sich auf Wechseldatenträger und verbreiten sich so.

Trojan.FakeAV.KZQ

Dieses Trojanische Pferd gibt sich als Anti-Virus Programm oder als ein anderes sicherheits-relevantes Programm aus. Es simuliert die Entdeckung von mehreren Sicherheitsrisiken oder schädlichen Infektionen auf dem System des Benutzers. Dadurch soll der Nutzer ausgetrickst werden und für die Entfernung der gefälschten Alarme Geld bezahlen.